Как настроить IPSec VPN между pfSense и Edgerouter X

У нас есть 2 маршрутизатора/брандмауэра, 1x pfSense и 1x UBNT Edgerouter X. Я попытался установить соединение IPSec между этими 2-мя сайтами, но не смог этого сделать. Я следовал нескольким "учебным пособиям"/руководствам в Интернете, и в конце я выполнил все шаги в этом видео https://www.youtube.com/watch?v=qNWjqTdDyHU&t=300s но, к сожалению, это все еще не работает.

Поскольку я новичок в соединениях IPSec, я понятия не имею, как это отладить, кроме как попытаться понимаю журналы, и частично я их понимаю, но я понятия не имею, как решить "проблему", которую они описывают.

Может быть, кто-нибудь сможет проверить мои настройки (см. Ниже) и помочь мне решить эту проблему. Я думаю, что на самом деле это должно работать, так как настройки pfSense и Edgerouter совпадают (насколько я могу проверить своими знаниями)

Конфигурация pfSense:

Я создал правило разрешить все для своего WAN-порта pfSense (просто чтобы убедиться, что брандмауэр ничего не блокирует во время настройки)

Затем я настроил соединение IPSec следующим образом:

<ipsec>

<phase1>

<ikeid>3</ikeid>

<iketype>ikev2</iketype>

<interface>wan</interface>

<remote-gateway>UBNT.public.ip.here</remote-gateway>

<protocol>inet</protocol>

<myid_type>myaddress</myid_type>

<myid_data></myid_data>

<peerid_type>peeraddress</peerid_type>

<peerid_data></peerid_data>

<encryption>

<item>

<encryption-algorithm>

<name>aes</name>

<keylen>128</keylen>

</encryption-algorithm>

<hash-algorithm>sha256</hash-algorithm>

<dhgroup>14</dhgroup>

</item>

</encryption>

<lifetime>28800</lifetime>

<pre-shared-key>Letmein2020</pre-shared-key>

<private-key></private-key>

<certref></certref>

<caref></caref>

<authentication_method>pre_shared_key</authentication_method>

<descr><![CDATA[UBNT IPSec test]]></descr>

<nat_traversal>on</nat_traversal>

<mobike>off</mobike>

<closeaction></closeaction>

<margintime></margintime>

<dpd_delay>10</dpd_delay>

<dpd_maxfail>5</dpd_maxfail>

</phase1>

<phase2>

<ikeid>3</ikeid>

<uniqid>5eeb68156125d</uniqid>

<mode>tunnel</mode>

<reqid>3</reqid>

<localid>

<type>opt4</type>

</localid>

<remoteid>

<type>network</type>

<address>192.168.100.0</address>

<netbits>24</netbits>

</remoteid>

<protocol>esp</protocol>

<encryption-algorithm-option>

<name>aes</name>

<keylen>128</keylen>

</encryption-algorithm-option>

<encryption-algorithm-option>

<name>aes128gcm</name>

<keylen>128</keylen>

</encryption-algorithm-option>

<hash-algorithm-option>hmac_sha256</hash-algorithm-option>

<pfsgroup>14</pfsgroup>

<lifetime>3600</lifetime>

<pinghost></pinghost>

<descr><![CDATA[IPSEC UBNT test]]></descr>

</phase2>

</ipsec>

Конфигурация окантовки x:

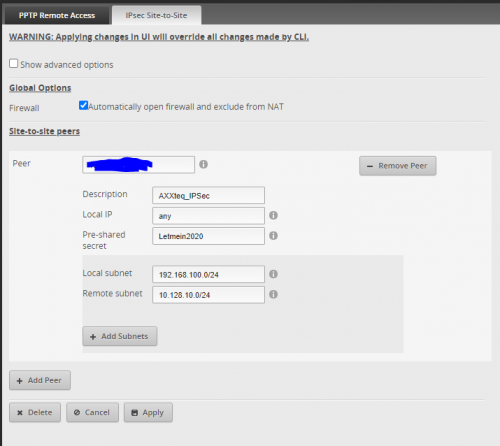

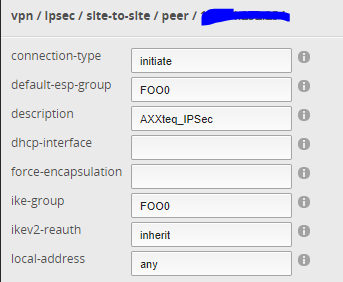

Я создал Site-to-Site одноранговый узел

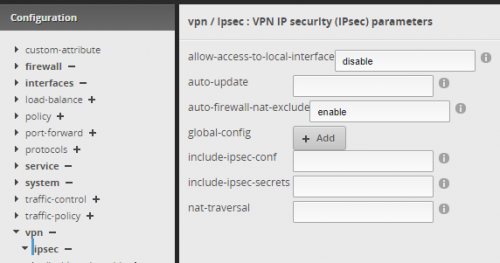

Затем я проверил настройки IPSec в config tree

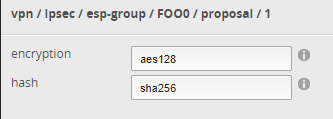

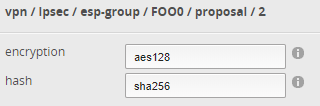

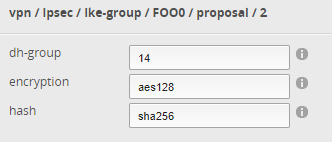

И добавил 2 esp-group (FOO0) предложения (1 и 2)

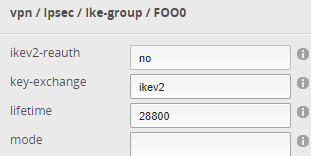

Я настроил ike-группу (FOO0)

И добавил также 2 предложения по ike-group FOO0

И последнее, но не менее важное: я проверил, использует ли одноранговый узел правильную группу esp и ike

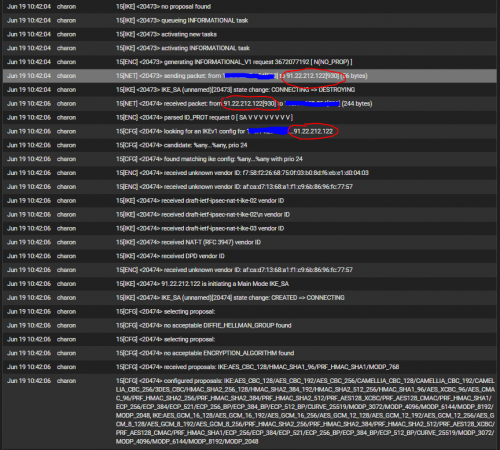

Подключение и ведение журнала

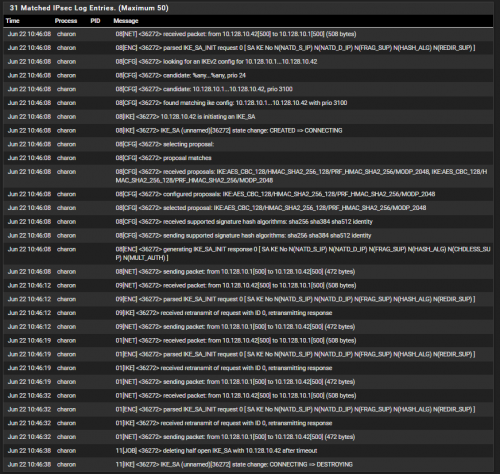

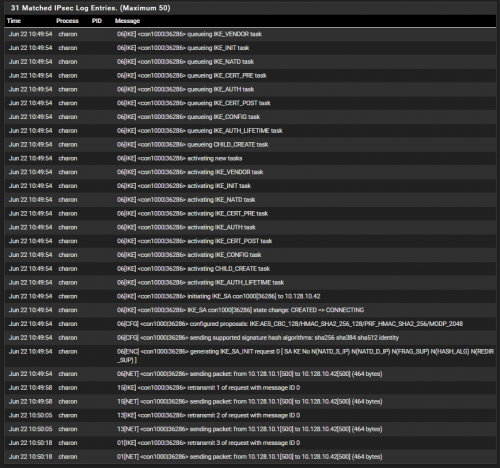

После того, как я настроил все, что я перешел к Status>IPsec>Overview на pfSense и нажал кнопку подключиться, что привело к следующему входу в систему pfSense (синий = общедоступный ip-адрес pfSense, красный является неизвестным ip-адресом, поэтому не является общедоступным ip-адресом Edgerouter). Этот блок непрерывно повторяется в журналах. Я понимаю, что нет приемлемых (так совпадающих?) DF и ENCRYPTION_ALGORITHM найдены, но я не понимаю, почему, поскольку я настроил их одинаково на обоих устройствах.

Я также получил это, где синий - публичный ip-адрес pfSense, а черный - публичный ip-адрес Edgerouter:

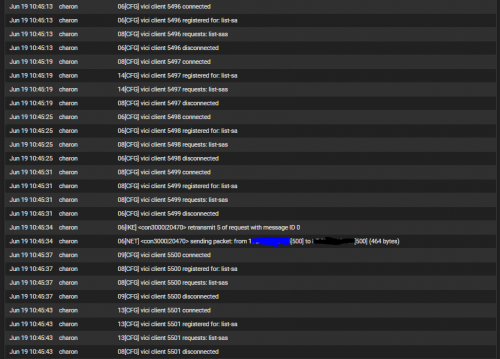

На боковой стороне я вижу только этот:

ОБНОВЛЕНИЕ 1

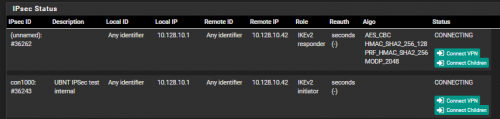

Я подключил pfSense и Edgerouter напрямую друг к другу через локальную сеть. Я также изменил IP-адрес пункта назначения/узла как в pfSense, так и в Edgerouter. Теперь периодически возникает соединение в pfSense Status/IPsec/Overview. Похоже, что это входящее соединение Edgerouter (того, что вверху).

pfSense регистрирует это соединение:

pfSense регистрирует это соединение:

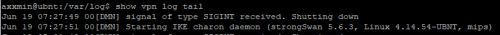

Бревна с кромкообрезного станка (/var/logs/charon.log)

Jun 22 08:46:08 07[IKE] <peer-10.128.10.1-tunnel-1|1> initiating IKE_SA peer-10.128.10.1-tunnel-1[1] to 10.128.10.1

Jun 22 08:46:45 04[KNL] creating delete job for CHILD_SA ESP/0x00000000/10.128.10.1

Jun 22 08:46:48 14[KNL] creating acquire job for policy 192.168.100.1/32[udp/56593] === 10.128.10.1/32[udp/domain] with reqid {1}

Второе соединение на снимке экрана - это соединение, которое я настроил на стороне pfSense. Когда я нажимаю connect, это журналы pfSense для этого соединения:

В /var/log/charon.log нет новых строк, написанных в связи с этой попыткой подключения от pfSense.

Ни одно из обоих соединений не может быть установлено. Я проверил свою конфигурацию на обоих устройствах, и они точно такие, как описано в моем вопросе. Они похожи на обоих устройствах (насколько как я могу проверить своими знаниями).

Я также добавил разрешить все (протоколы, порты, источники и назначения) в соответствующий интерфейс pfSense и проверил Automatically open firewall and exclude from NAT во время настройки Edgerouter, так что это должно быть нормально (а не проблема), я думаю?