Поставщик услуг SAML 2.0 в Python

Я ищу реализацию поставщика услуг на основе SAML 2.0 в Python.

мои веб-приложения в настоящее время все приложения колбы. Я планирую сделать проект / декоратор колбы, который позволяет мне сбрасывать возможности единого входа в существующие приложения.

Я заглянул в python-saml широко и, к сожалению, есть проблемы с зависимостями, которые не стоит решать, так как у меня слишком много существующих серверов / приложений, среды которых не будут совместимый.

PySAML2 похоже, что это может работать, однако существует мало документации, и какая документация доступна, я не могу понять. Нет примеров PySAML2, используемых в приложении колбы.

поставщик удостоверений у меня есть Okta. У меня есть Okta, так что после входа в Okta я перенаправлен в свое приложение.

может ли кто - нибудь предложить какие-либо советы по использованию PySAML2 или, возможно, советы о том, как лучше всего аутентифицировать пользователя с помощью SAML 2.0, кто посещает мою заявку?

1 ответов

обновление: подробное объяснение на использование PySAML2 с Okta теперь включено developer.okta.com.

Ниже приведен пример кода для реализации SAML SP в Python / Flask. Этот пример кода демонстрирует несколько вещей:

- поддержка нескольких вынужденных переселенцев.

- используя Колбу-Логин для Управление пользователя.

- использование "SSO URL" в качестве ограничения аудитории (для упрощения настройки на вынужденный переселенец.)

- как раз вовремя подготовка пользователей ("SAML JIT")

- передача дополнительной информации о пользователе в операторах атрибутов.

что это не продемонстрировано выполнение инициированных запросов аутентификации SP-я буду следить за этим позже.

в какой-то момент я надеюсь создать обертку вокруг pysaml2, которая имеет упрямые значения по умолчанию.

наконец, как и python-saml, библиотека pysaml2 использует xmlsec1 двоичный. Это также может вызвать проблемы с зависимостями в серверных средах. Если это так, вы захотите посмотреть на замену xmlsec1 С signxml библиотека.

все в приведенном ниже примере должно работать со следующей настройкой:

$ virtualenv venv

$ source venv/bin/activate

$ pip install flask flask-login pysaml2

наконец, вам нужно будет сделать с вещами на стороне Okta, чтобы это сработало.

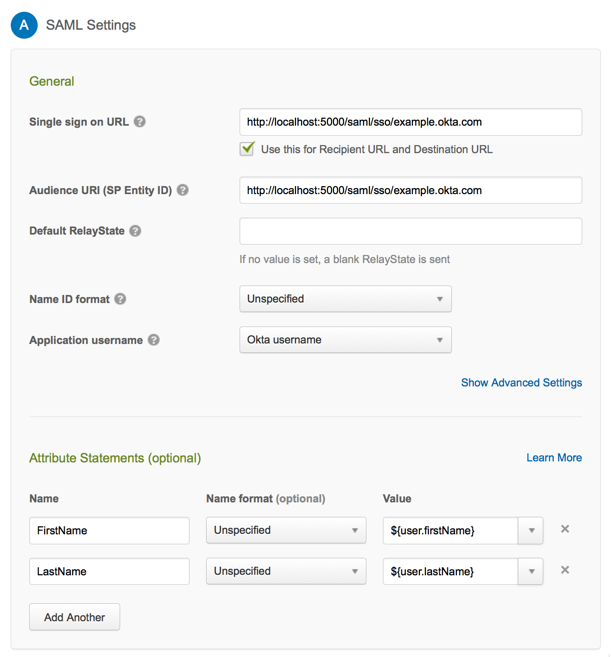

первый: в общие вкладка конфигурации приложения Okta, настройка приложения для отправки операторов атрибутов "FirstName" и "LastName".

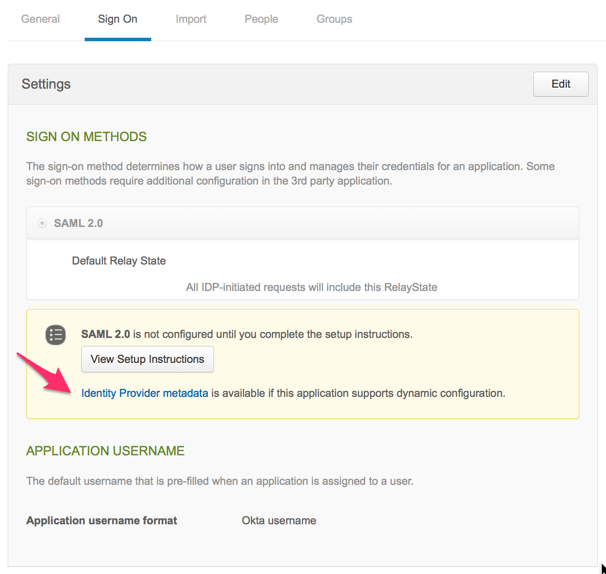

второй: в Единый Вход вкладка конфигурации приложения Okta, возьмите url-адрес и поместите их в файл с именем example.okta.com.metadata. Вы можете сделать это с помощью команды, как показано ниже.

$ curl [the metadata url for your Okta application] > example.okta.com.metadata

вот что вам нужно для вашего приложения Python/Flask для обработки инициированных IdP запросов SAML:

# -*- coding: utf-8 -*-

import base64

import logging

import os

import urllib

import uuid

import zlib

from flask import Flask

from flask import redirect

from flask import request

from flask import url_for

from flask.ext.login import LoginManager

from flask.ext.login import UserMixin

from flask.ext.login import current_user

from flask.ext.login import login_required

from flask.ext.login import login_user

from saml2 import BINDING_HTTP_POST

from saml2 import BINDING_HTTP_REDIRECT

from saml2 import entity

from saml2.client import Saml2Client

from saml2.config import Config as Saml2Config

# PER APPLICATION configuration settings.

# Each SAML service that you support will have different values here.

idp_settings = {

u'example.okta.com': {

u"metadata": {

"local": [u'./example.okta.com.metadata']

}

},

}

app = Flask(__name__)

app.secret_key = str(uuid.uuid4()) # Replace with your secret key

login_manager = LoginManager()

login_manager.setup_app(app)

logging.basicConfig(level=logging.DEBUG)

# Replace this with your own user store

user_store = {}

class User(UserMixin):

def __init__(self, user_id):

user = {}

self.id = None

self.first_name = None

self.last_name = None

try:

user = user_store[user_id]

self.id = unicode(user_id)

self.first_name = user['first_name']

self.last_name = user['last_name']

except:

pass

@login_manager.user_loader

def load_user(user_id):

return User(user_id)

@app.route("/")

def main_page():

return "Hello"

@app.route("/saml/sso/<idp_name>", methods=['POST'])

def idp_initiated(idp_name):

settings = idp_settings[idp_name]

settings['service'] = {

'sp': {

'endpoints': {

'assertion_consumer_service': [

(request.url, BINDING_HTTP_REDIRECT),

(request.url, BINDING_HTTP_POST)

],

},

# Don't verify that the incoming requests originate from us via

# the built-in cache for authn request ids in pysaml2

'allow_unsolicited': True,

'authn_requests_signed': False,

'logout_requests_signed': True,

'want_assertions_signed': True,

'want_response_signed': False,

},

}

spConfig = Saml2Config()

spConfig.load(settings)

spConfig.allow_unknown_attributes = True

cli = Saml2Client(config=spConfig)

try:

authn_response = cli.parse_authn_request_response(

request.form['SAMLResponse'],

entity.BINDING_HTTP_POST)

authn_response.get_identity()

user_info = authn_response.get_subject()

username = user_info.text

valid = True

except Exception as e:

logging.error(e)

valid = False

return str(e), 401

# "JIT provisioning"

if username not in user_store:

user_store[username] = {

'first_name': authn_response.ava['FirstName'][0],

'last_name': authn_response.ava['LastName'][0],

}

user = User(username)

login_user(user)

# TODO: If it exists, redirect to request.form['RelayState']

return redirect(url_for('user'))

@app.route("/user")

@login_required

def user():

msg = u"Hello {user.first_name} {user.last_name}".format(user=current_user)

return msg

if __name__ == "__main__":

port = int(os.environ.get('PORT', 5000))

if port == 5000:

app.debug = True

app.run(host='0.0.0.0', port=port)